CTF之流量分析 |

您所在的位置:网站首页 › ctf icmp信息隐藏 › CTF之流量分析 |

CTF之流量分析

|

CTF杂项中存在一种题型——流量分析,主要是给你一个流量包,让你分析获取其中的flag的值。 有5种方式,可以直接查找flag。 1、直接搜索

2、使用notepad++等软件,直接打开流量包,搜索关键字

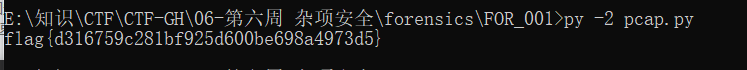

3、编写python脚本 #encoding:utf-8 #用二进制方式读取文件 file=open("networking.pcap","rb") #读取文件内容 i=file.read() #查找字段 a1=i.find("flag{") a2=i.find("}",a1) #将查找的字段,组合起来 a3=i[a1:a2+1] print a3

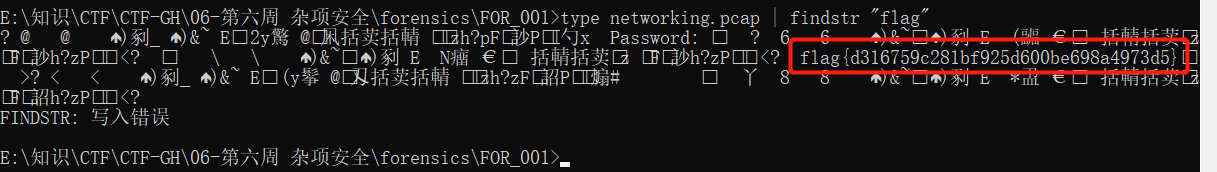

4、windows cmd命令 type networking.pcap | findstr "flag"

5、linux string 命令 strings networking.pcap | grep flag 实战案例一:

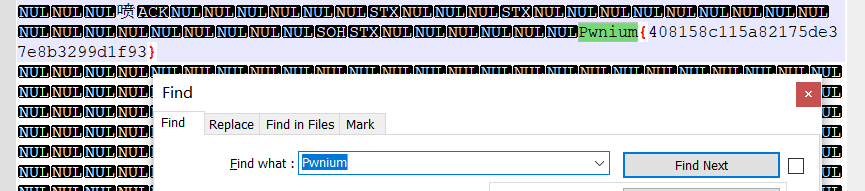

案例二: 使用wireshare打开pcap包,显示tcp流

好像已经找到了密码,但是有点不对劲,hex dump一下看看。

7f对应的ascII码是DEL,是删除,0D代表的是回车。

因此flag是backdoor00Rm8ate 案例三:简单文件提取 wireshark读取pcap包,追踪TCP流,

将post请求,进行url及base64解码,发现好像是菜刀客户端流量,使用菜刀客户端下载了x.tar.gz文件。

|

【本文地址】